Semua Yang Perlu Anda Ketahui Semasa Mac Dijangkiti Perisian Malware Sparrow Perak Baru (09.15.25)

Sekiranya anda berpendapat bahawa Mac anda selamat dari perisian hasad, fikirkan semula. Pengarang perisian hasad telah mahir mengeksploitasi kerentanan dari pelbagai platform, termasuk macOS. Ini terbukti dalam jangkitan malware sebelumnya yang menyasarkan Mac, termasuk perisian jahat Shlayer dan perisian hasilan Teratas.

Apa itu Malware Perak Sparrow macOS?Baru-baru ini, penyelidik keselamatan Red Canary, Malwarebytes, dan VMware Carbon Black mempunyai menemui malware macOS baru yang menjangkiti lebih daripada 40,000 Mac di seluruh dunia. Ancaman baru ini diberi nama Silver Sparrow. Menurut Malwarebytes, perisian hasad telah tersebar di 153 negara, dengan Amerika Syarikat, Inggeris, Kanada, Perancis, dan Jerman dengan kepekatan tertinggi. Tidak jelas berapa banyak dari 40,000 ini adalah Mac M1 dan kita tidak tahu dengan tepat bagaimana pengedarannya.

Para penyelidik menyatakan bahawa walaupun Silver Sparrow menimbulkan ancaman yang cukup serius terhadap peranti yang dijangkiti, ia tidak menunjukkan tingkah laku jahat yang sering diharapkan dari adware macOS biasa. Ini menjadikan malware lebih membingungkan kerana pakar keselamatan tidak tahu apa yang dirancang untuk dibuat oleh malware tersebut.

Namun, para penyelidik menyedari bahawa perisian berniat jahat itu tetap siap untuk memberikan muatan berbahaya pada bila-bila masa. Setelah disiasat, strain malware MacOS Silver Sparrow tidak pernah memberikan muatan berbahaya pada peranti yang dijangkiti, tetapi mereka memberi amaran kepada pengguna Mac yang terjejas bahawa ia masih menimbulkan risiko yang besar walaupun tingkah laku tidak aktif.

Walaupun para penyelidik tidak memerhatikan Silver Sparrow memberikan muatan tambahan yang berbahaya, keserasian cip M1, jangkauan global, kadar jangkitan tinggi, dan kematangan operasi menjadikan Silver Sparrow sebagai ancaman yang cukup serius. Pakar keselamatan juga mendapati bahawa perisian hasad Mac sesuai dengan pemproses Intel dan Apple Silicon.

Berikut adalah garis masa evolusi malware Silver Sparrow:

- Ogos 18, 2020: Malware versi 1 (versi non-M1) apiback domain api.mobiletraits [.] Com dibuat

- 31 Ogos 2020: Malware versi 1 (versi bukan M1) diserahkan kepada VirusTotal

- 2 September 2020: file version.json dilihat semasa pelaksanaan malware versi 2 diserahkan ke VirusTotal

- 5 Disember 2020: Domain panggilan balik versi malware (versi M1) dibuat api.specialattribut [.] com dibuat

- 22 Januari 2021: Fail PKG versi 2 (mengandungi binari M1) diserahkan kepada VirusTotal

- 26 Januari 2021: Red Canary mengesan perisian hasad Silver Sparrow versi 1

- 9 Februari 2021: Red Canary mengesan perisian hasad Silver Sparrow versi 2 (versi M1)

Firma keselamatan Red Canary menemui perisian hasad baru, yang mensasarkan Mac yang dilengkapi dengan pemproses M1 baru. Malware tersebut dinamakan Silver Sparrow, dan menggunakan API macOS Installer Javascript untuk melaksanakan perintah. Inilah yang perlu anda ketahui.

Tidak ada yang tahu pasti. Sekali pada Mac Silver Sparrow menyambung ke pelayan satu jam sekali. Penyelidik keselamatan khuatir bahawa itu mungkin bersiap untuk serangan besar.

Syarikat keselamatan Red Canary percaya bahawa, sementara Silver Sparrow sekarang belum memberikan muatan berbahaya, ia boleh menimbulkan ancaman yang cukup serius.

Perisian hasad menjadi terkenal kerana berjalan di cip M1 Apple. Itu tidak semestinya menunjukkan bahawa penjenayah secara khusus mensasarkan Mac M1, tetapi ini menunjukkan bahawa kedua-dua Mac M1 dan Mac Intel dapat dijangkiti.

Apa yang diketahui ialah komputer yang dijangkiti menghubungi pelayan sekali setiap jam , jadi ini mungkin merupakan bentuk persiapan untuk serangan besar.

Perisian malware menggunakan Mac OS Installer Javascript untuk melaksanakan perintah.

Syarikat keselamatan selama ini tidak dapat tentukan bagaimana perintah itu membawa kepada sesuatu yang lebih jauh, dan oleh itu masih belum diketahui sejauh mana Silver Sparrow menimbulkan ancaman. Syarikat keselamatan tetap yakin bahawa perisian hasad itu serius.

Di pihak Apple, syarikat tersebut telah mencabut sijil yang digunakan untuk menandatangani pakej yang dikaitkan dengan perisian jahat Silver Sparrow.

Walaupun terdapat perkhidmatan notari Apple, pembangun perisian hasad macOS berjaya mensasarkan produk epal, termasuk yang menggunakan cip ARM terbaru seperti MacBook Pro, MacBook Air, dan Mac Mini.

Apple mendakwa memiliki "industri- menerajui mekanisme perlindungan pengguna, tetapi ancaman perisian hasad terus muncul kembali.

Memang, nampaknya pelaku ancaman sudah berada di depan permainan, menyasarkan cip M1 pada masa awal mereka. Ini walaupun banyak pembangun yang sah tidak memindahkan aplikasi mereka ke platform baru.

Perisian malware MacOS Silver Sparrow menghantar binari untuk Intel dan ARM, menggunakan AWS dan Akamai CDN

Para penyelidik menjelaskan Perak Operasi Sparrow di pos blog "Clipping Silver Sparrow's: Keluar malware macOS sebelum mengambil penerbangan".

Sekeping perisian hasad baru terdapat dalam dua binari, format objek Mach yang mensasarkan pemproses Intel x86_64 dan Mach-O binari yang direka untuk Mac M1.

Perisian malware macOS dipasang melalui pakej pemasang Apple bernama "update.pkg" atau "updater.pkg."

Arkib merangkumi kod JavaScript yang dijalankan sebelum skrip pemasangan dijalankan, mendorong pengguna untuk membenarkan program "tentukan apakah perisian dapat diinstal."

Jika pengguna menerima, kod JavaScript memasang skrip bernama verx.sh. Membatalkan proses pemasangan pada ketika ini tidak sia-sia kerana sistem sudah dijangkiti, menurut Malwarebytes.

Setelah dipasang, skrip menghubungi pelayan perintah dan kawalan setiap jam, memeriksa perintah atau binari yang akan dijalankan.

Pusat arahan dan kawalan berjalan di infrastruktur rangkaian Perkhidmatan Web Amazon (AWS) dan Akamai kandungan (CDN). Para penyelidik mengatakan bahawa penggunaan infrastruktur awan menjadikannya lebih sukar untuk menyekat virus.

Anehnya, para penyelidik tidak mengesan penggunaan muatan akhir, sehingga menjadikan tujuan akhir malware menjadi misteri.

Mereka menyatakan bahawa mungkin perisian hasad sedang menunggu syarat tertentu dipenuhi. Begitu juga, ia mungkin dapat dikesan dipantau oleh penyelidik keselamatan, sehingga mengelakkan menyebarkan muatan berbahaya.

Ketika dijalankan, binari Intel x86_64 mencetak "Hello World" sementara binari Mach-O memaparkan "Anda melakukannya ! "

Para penyelidik menamakan mereka" binari penonton "kerana mereka tidak menunjukkan tingkah laku jahat. Selain itu, perisian hasad macOS mempunyai mekanisme untuk membuangnya sendiri, menambah kemampuan silumannya.

Namun, mereka menyatakan bahawa ciri penghapusan diri tidak pernah digunakan pada mana-mana peranti yang dijangkiti. Perisian malware juga mencari URL img yang dimuat turun selepas pemasangan. Mereka berpendapat bahawa pembangun perisian hasad ingin mengesan saluran pengedaran mana yang paling berkesan.

Para penyelidik tidak dapat mengetahui bagaimana perisian hasad itu dihantar tetapi saluran pengedaran yang mungkin termasuk kemas kini flash palsu, perisian cetak rompak, iklan jahat, atau aplikasi yang sah.

Penjenayah siber menentukan peraturan serangan mereka, dan itu adalah kita harus mempertahankan taktik mereka, walaupun taktik itu tidak sepenuhnya jelas. Begitulah keadaannya dengan Silver Sparrow, malware yang baru dikenal pasti yang menyasarkan macOS. Pada masa ini, sepertinya tidak terlalu banyak, tetapi dapat memberikan gambaran mengenai taktik yang harus kita pertahankan.

Spesifikasi Teknikal Perisian Malware Perak Sparrow Menurut penyelidikan penyelidik, ada dua versi malware Silver Sparrow, yang disebut sebagai "versi 1" dan "versi 2".Perisian perisian hasad 1

- Nama fail: updater.pkg (pakej pemasang untuk v1)

- MD5: 30c9bc7d40454e501c358f77449071aa

Perisian versi jahat 2

- Nama fail: kemas kini .pkg (pakej pemasang untuk v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149

Selain daripada perubahan URL muat turun dan komen skrip, kedua versi perisian hasad hanya mempunyai satu perbezaan besar. Versi pertama melibatkan binari Mach-O yang disusun untuk seni bina Intel x86_64 sahaja manakala versi kedua merangkumi binari Mach-O yang disusun untuk seni bina Intel x86_64 dan M1 ARM64. Ini penting kerana seni bina M1 ARM64 baru dan terdapat sedikit ancaman yang dijumpai untuk platform baru.

Binari yang disusun Mach-O nampaknya tidak melakukan apa-apa sehingga mereka disebut "bystander" binari. ”

Bagaimana Sparrow Perak Diagihkan?Berdasarkan laporan, banyak ancaman macOS disebarkan melalui iklan yang berniat jahat sebagai pemasang tunggal yang lengkap, dalam bentuk PKG atau DMG, yang menyamar sebagai aplikasi yang sah - seperti Adobe Flash Player - atau sebagai kemas kini. Namun, dalam kes ini, penyerang menyebarkan perisian hasad dalam dua pakej berbeza: updater.pkg dan update.pkg. Kedua-dua versi menggunakan teknik yang sama untuk dijalankan, hanya berbeza dalam penyusunan binari penonton.

Satu perkara unik mengenai Silver Sparrow ialah pakej pemasangnya memanfaatkan API JavaScript macOS Installer untuk melaksanakan perintah yang mencurigakan. Walaupun beberapa perisian yang sah juga melakukan ini, ini adalah kali pertama ini dilakukan oleh perisian hasad. Ini adalah penyimpangan dari tingkah laku yang biasanya kita perhatikan pada pemasang macOS yang berniat jahat, yang biasanya menggunakan skrip pra-pasang atau pasang pasang untuk melaksanakan perintah. Dalam kes pra pasang dan pasang pasang, pemasangan menghasilkan corak telemetri tertentu yang kelihatan seperti berikut:

- Proses ibu bapa: package_script_service

- Proses: bash, zsh, sh, Python, atau jurubahasa lain

- Baris arahan: mengandungi prapasang atau pasang pasang

Corak telemetri ini bukanlah indikator kesengsaraan yang sangat tinggi kerana ia sendiri kerana perisian yang sah menggunakan skrip, tetapi secara pasti dapat mengenal pasti pemasang yang menggunakan skrip prapasang dan pasca pemasangan pada umumnya. Silver Sparrow berbeza dengan apa yang kami harapkan dapat dilihat dari pemasang macOS yang berniat jahat dengan memasukkan perintah JavaScript dalam fail XML definisi Pengedaran pakej. Ini menghasilkan corak telemetri yang berbeza:

- Proses ibu bapa: Pemasang

- Proses: bash

Seperti skrip pra-pasang dan pasang pasang, corak telemetri ini tidak cukup untuk mengenal pasti tingkah laku jahat dengan sendirinya. Skrip prapasang dan pasang pasang merangkumi argumen baris perintah yang menawarkan petunjuk tentang apa yang sebenarnya dilaksanakan. Perintah JavaScript berbahaya, sebaliknya, berjalan menggunakan proses Pemasang macOS yang sah dan menawarkan sedikit penglihatan ke dalam isi pakej pemasangan atau bagaimana pakej itu menggunakan perintah JavaScript.

Kami tahu bahawa perisian hasad dipasang melalui pakej pemasang Apple (fail .pkg) bernama update.pkg atau updater.pkg. Namun, kami tidak tahu bagaimana fail ini dikirimkan kepada pengguna.

Fail .pkg ini termasuk kod JavaScript, sedemikian rupa sehingga kod tersebut akan berjalan pada awalnya, sebelum pemasangan benar-benar bermula . Pengguna kemudian akan ditanya apakah mereka ingin membiarkan program berjalan "untuk menentukan apakah perisian dapat dipasang."

Pemasang Silver Sparrow memberitahu pengguna:

"Pakej ini akan menjalankan program untuk menentukan apakah perisian dapat diinstal."

Ini bermaksud, jika anda mengklik Lanjutkan, tetapi kemudian fikirkan lebih baik dan berhenti dari pemasang, itu akan terlambat. Anda sudah dijangkiti.

Petunjuk lain mengenai aktiviti jahat adalah proses PlistBuddy membuat LaunchAgent pada Mac anda. untuk melaksanakan tugas secara berkala atau automatik. Mereka boleh ditulis oleh mana-mana pengguna di titik akhir, tetapi biasanya juga akan dilaksanakan sebagai pengguna yang menulisnya.

Terdapat banyak cara untuk membuat senarai harta tanah (senarai) di macOS, dan kadangkala penggodam menggunakan kaedah yang berbeza untuk mencapai keperluan mereka. Salah satu cara adalah melalui PlistBuddy, alat bawaan yang membolehkan anda membuat pelbagai senarai harta tanah di titik akhir, termasuk LaunchAgents. Kadang kala penggodam beralih ke PlistBuddy untuk memastikan kegigihan, dan dengan itu membolehkan para pembela memeriksa kandungan LaunchAgent dengan mudah menggunakan EDR kerana semua sifat fail ditunjukkan pada baris arahan sebelum menulis.

Dalam Silver Sparrow's casing, ini adalah perintah yang menulis kandungan plist:

- PlistBuddy -c "Add: Label string init_verx" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "Tambah: RunAtLoad bool true" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "Add: StartInterval integer 3600" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "Add: ProgramArguments array" ~ / Perpustakaan / Launchagents / init_verx.plist

- PlistBuddy -c "Add: ProgramArguments: 0 string '/ bin / sh'" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "Tambah: ProgramArgumen: 1 string -c" ~ /Library/Launchagents/init_verx.plist

LaunchAgent Plist XML akan menyerupai yang berikut:

Label

init_verx

RunAtLoad

benar

StartInterval

3600

ProgramArgumen

'/ bin / sh'

-c

"~ / Library / Application \\ Support / verx_updater / verx. sh ”[cap waktu] [data dari daftar dimuat]

Silver Sparrow juga termasuk pemeriksaan fail yang menyebabkan penghapusan semua mekanisme ketekunan dan skrip dengan memeriksa kehadiran ~ / Library /._ insu pada disk. Sekiranya fail itu ada, Silver Sparrow akan membuang semua komponennya dari titik akhir. Hash yang dilaporkan dari Malwarebytes (d41d8cd98f00b204e9800998ecf8427e) menunjukkan bahawa fail ._insu kosong.

jika [-f ~ / Library /._ insu]

maka

rm ~ / Library / Launchagents / verx.plist

rm ~ / Library / Launchagents / init_verx.plist

rm /tmp/version.json

rm /tmp/version.plist

rm / tmp / verx

rm -r ~ / Perpustakaan / Aplikasi \\ Sokongan / verx_updater

rm / tmp / agent.sh

launchctl remove init_verx

Pada akhir pemasangan, Silver Sparrow melaksanakan dua arahan penemuan untuk membina data untuk permintaan HTTP POST yang melengkung yang menunjukkan bahawa pemasangan itu berlaku. Yang satu mengambil UUID sistem untuk pelaporan, dan yang kedua mencari URL yang digunakan untuk memuat turun fail pakej asal.

Dengan menjalankan pertanyaan sqlite3, perisian hasad itu menemui URL asal yang dimuat turun PKG, memberikan penjenayah siber kepada idea saluran pengedaran yang berjaya. Kami biasanya melihat aktiviti seperti ini dengan adware jahat di macOS: sqlite3 sqlite3 ~ / Library / Preferences / com.apple.LaunchServices.QuarantineEventsV * 'pilih LSQuarantineDataURLString dari LSQuarantineEvent di mana LSQuarantineDataURLString seperti "[rededamp" > Cara Menghilangkan Malware Perak Sparrow dari Mac

Apple dengan cepat mengambil langkah untuk mengesahkan sijil pembangun yang membolehkan malware Silver Sparrow dipasang. Oleh itu, pemasangan lebih lanjut tidak boleh dilakukan lagi.

Pelanggan Apple biasanya dilindungi daripada perisian hasad kerana semua perisian yang dimuat turun di luar Mac App Store perlu diberitahu. Dalam kes ini nampaknya penulis perisian hasad dapat memperoleh sijil yang digunakan untuk menandatangani pakej tersebut.

Tanpa sijil ini perisian hasad tidak lagi dapat menjangkiti lebih banyak komputer.

Cara lain untuk mengesan Silver Sparrow adalah dengan mencari kehadiran petunjuk untuk mengesahkan sama ada anda menghadapi jangkitan Silver Sparrow atau yang lain:

- Cari proses yang nampaknya sedang dijalankan oleh PlistBuddy bersempena dengan baris arahan yang mengandungi yang berikut: LaunchAgents dan RunAtLoad dan true. Analitik ini membantu mencari pelbagai keluarga malware macOS yang mewujudkan kegigihan LaunchAgent.

- Cari proses yang nampaknya dijalankan oleh sqlite3 bersama dengan baris arahan yang mengandungi: LSQuarantine. Analitik ini membantu mencari beberapa keluarga malware macOS yang memanipulasi atau mencari metadata untuk fail yang dimuat turun.

- Cari proses yang nampaknya sedang berjalan bersama dengan baris perintah yang mengandungi: s3.amazonaws.com. Analitik ini membantu mencari pelbagai keluarga malware macOS menggunakan keranjang S3 untuk diedarkan.

Kehadiran fail ini juga menunjukkan bahawa peranti anda telah dikompromikan dengan versi 1 atau versi 2 malware Silver Sparrow :

- ~ / Library /._ insu (fail kosong yang digunakan untuk menandakan perisian hasad untuk menghapuskan dirinya sendiri)

- /tmp/agent.sh (skrip shell dijalankan untuk panggilan balik pemasangan)

- /tmp/version.json (fail yang dimuat turun dari S3 untuk menentukan aliran pelaksanaan)

- /tmp/version.plist (version.json diubah menjadi senarai harta tanah)

Untuk Perisian Malware Versi 1:

- Nama fail: updater.pkg (pakej pemasang untuk v1) atau updater (penonton Mach-O Intel binari dalam pakej v1)

- MD5: 30c9bc7d40454e501c358f77449071aa atau c668003c9c5b1689ba47a431512b03cc

- s33 [.] com (S3 bucket holding version.json for v1)

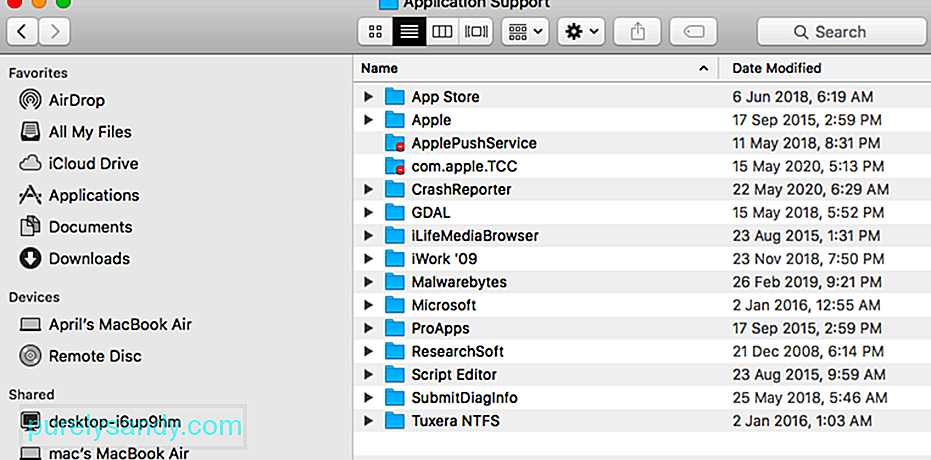

- ~ / Library / Application Support / agent_updater / agent.sh (skrip v1 yang dilaksanakan setiap jam)

- / tmp / ejen (fail yang mengandungi muatan akhir v1 jika diedarkan)

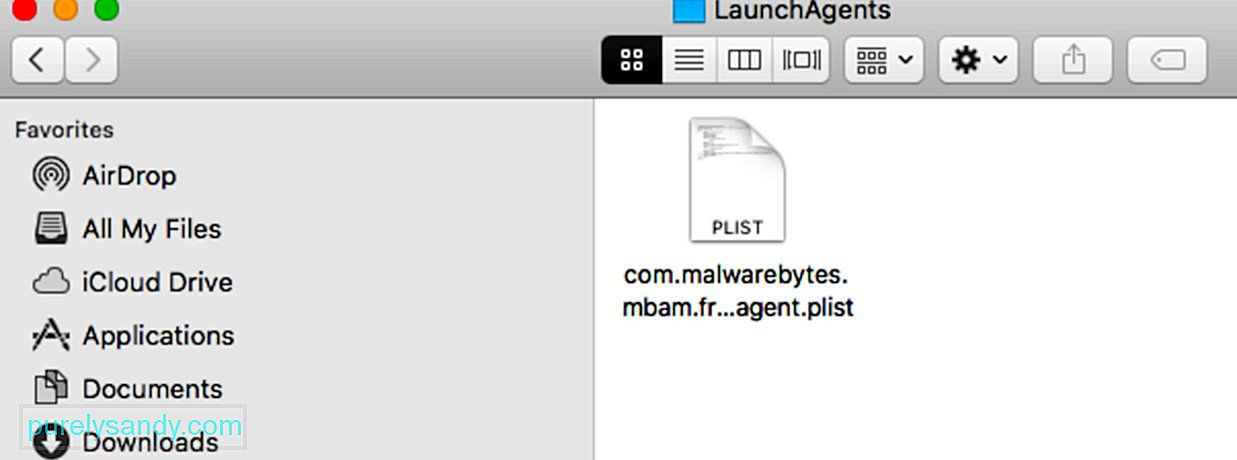

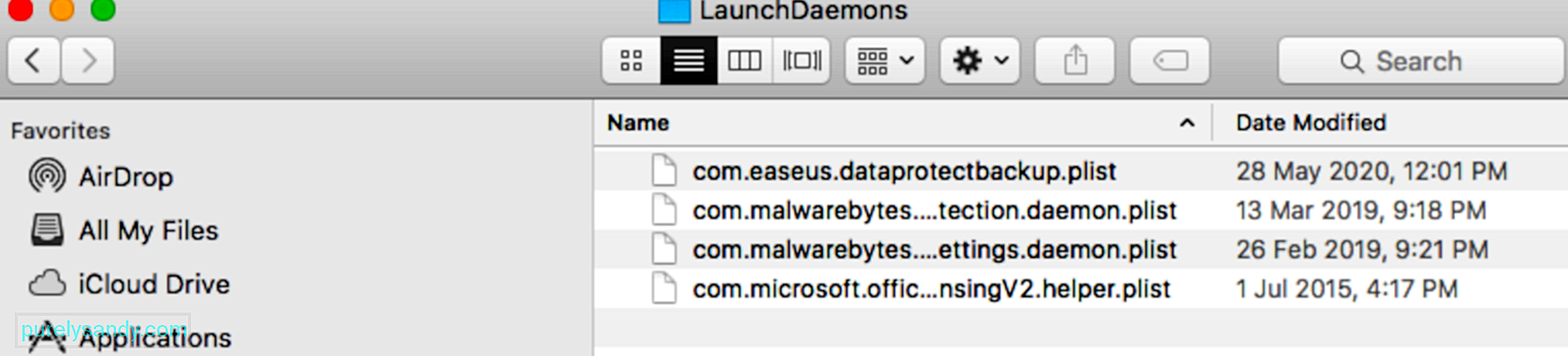

- ~ / Library / Launchagents / agent.plist (mekanisme ketekunan v1)

- ~ / Library / Launchagents / init_agent.plist (v1 mekanisme ketekunan)

- ID Pembangun Saotia Seay (5834W6MYX3) - tandatangan binari penonton v1 dicabut oleh Apple

Untuk Perisian Malware Versi 2:

- Nama fail: update.pkg (pakej pemasang untuk v2) atau tasker.app/Contents/MacOS/tasker (penonton Mach-O Intel & amp; M1 binary in v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149 atau b370191228aff8 li>

- s3.amazonaws [.] com (S3 bucket holding version.json for v2)

- ~ / Perpustakaan / Sokongan Aplikasi / verx_updater / verx.sh (skrip v2 yang dilaksanakan setiap jam)

- / tmp / verx (fail yang mengandungi muatan akhir v2 jika diedarkan) ~ / Library / Launchagents / verx.plist (mekanisme ketekunan v2)

- ~ / Library / Launchagents / init_verx.plist (mekanisme ketekunan v2)

- ID Pembangun Julie Willey (MSZ3ZH74RK) - Tanda tangan perduaan v2 penonton dicabut oleh Apple

Untuk menghapus malware Silver Sparrow, ini adalah langkah-langkah yang boleh anda lakukan:

1. Imbas menggunakan perisian anti-malware.Pertahanan terbaik terhadap perisian hasad di komputer anda akan selalu menjadi perisian anti-malware yang boleh dipercayai seperti Outbyte AVarmor. Sebabnya mudah, perisian anti-malware mengimbas seluruh komputer anda, mencari dan membuang program yang mencurigakan tidak kira seberapa tersembunyi. Menghilangkan perisian hasad secara manual mungkin berfungsi, tetapi selalu ada kemungkinan anda terlepas sesuatu. Program anti-malware yang baik tidak.

2. Padamkan program, fail dan folder Silver Sparrow.

Untuk menghapus malware Silver Sparrow di Mac anda, arahkan ke Monitor Aktiviti terlebih dahulu dan matikan sebarang proses yang mencurigakan. Jika tidak, anda akan mendapat mesej ralat semasa anda cuba menghapusnya. Untuk menuju ke Monitor Aktiviti, lakukan langkah-langkah berikut:

Setelah anda menghapus sebarang program yang mencurigakan, anda juga harus menghapus perisian yang berkaitan dengan perisian hasad fail dan folder. Berikut adalah langkah-langkah yang harus diambil:

Setelah menghapus perisian hasad secara manual dari cakera keras komputer anda, anda juga perlu menyahpasang pelanjutan penyemak imbas Hasil Teratas. Pergi ke Tetapan & gt; Sambungan pada penyemak imbas yang anda gunakan dan hapus pelanjutan yang tidak anda kenal. Sebagai alternatif, anda boleh menetapkan semula penyemak imbas anda ke lalai kerana ini juga akan membuang sebarang pelanjutan.

RingkasanMalware Silver Sparrow tetap misteri kerana tidak memuat turun muatan tambahan walaupun setelah sekian lama. Ini bermaksud bahawa kita tidak tahu apa yang dirancang untuk dibuat oleh malware, sehingga pengguna Mac dan pakar keselamatan bingung tentang apa yang dimaksudkan untuk dilakukan. Walaupun terdapat aktiviti tidak berniat jahat, kehadiran malware itu sendiri menimbulkan ancaman kepada peranti yang dijangkiti. Oleh itu, ia harus segera dihapus dan semua jejaknya harus dihapus.

Video YouTube.: Semua Yang Perlu Anda Ketahui Semasa Mac Dijangkiti Perisian Malware Sparrow Perak Baru

09, 2025